Les criminels utilisent des appareils spécialisés pour cloner les cartes bancaires. Ils copient les informations de la carte sur une carte vierge, fabriquant ainsi une réplique exacte de la carte originale. Ils peuvent ensuite utiliser cette carte pour effectuer des achats ou retirer de l’argent. Comment retrouver la personne qui a piraté ma carte bleue ?

Bon finalement il vous suffit de suivre pas à pas ce qui est indiqué dans l'ouvrage cité "comment débuter avec Arduino" ou tout simplement de venir nous dire bonjour sur le forum pour nous poser la issue.

Card cloning can cause monetary losses, compromised info, and severe damage to organization status, which makes it necessary to understand how it comes about and how to reduce it.

Fiscal ServicesSafeguard your buyers from fraud at every single phase, from onboarding to transaction monitoring

When fraudsters get stolen card info, they can occasionally use it for smaller buys to check its validity. Once the card is confirmed legitimate, fraudsters by yourself the cardboard to generate larger sized buys.

Contactless payments give improved protection versus card cloning, but using them doesn't mean that each one fraud-connected troubles are solved.

Achetez les produits des petites ou moyennes entreprises propriétaires de marques et artisans de votre communauté vendus dans la boutique Amazon. Apprenez-en davantage sur les petites entreprises qui s'associent à Amazon et sur l'engagement d'Amazon à les valoriser. En savoir furthermore

When you provide content material to customers by CloudFront, yow will discover methods to troubleshoot and assist stop this mistake by examining the CloudFront documentation.

Le uncomplicated geste de couvrir avec l’autre major celui que vous utilisez carte cloné pour saisir le code PIN empêchera en effet d’éventuelles microcaméras cachées de voler le code magic formula de votre carte de paiement.

While using the rise of contactless payments, criminals use hid scanners to capture card facts from men and women nearby. This method lets them to steal multiple card figures with none physical conversation like described over while in the RFID skimming strategy.

Elle repose sur l’insertion de logiciels malveillants dans les systèmes de paiement en ligne pour voler les informations de carte en temps réel.

On top of that, the business might need to handle legal threats, fines, and compliance challenges. Not to mention the cost of upgrading protection units and hiring professionals to repair the breach.

Achetez les produits des petites ou moyennes entreprises propriétaires de marques et artisans de votre communauté vendus dans la boutique Amazon. Apprenez-en davantage sur les petites entreprises qui s'associent à Amazon et sur l'engagement d'Amazon à les valoriser. En savoir furthermore

Comparateurs banque Comparez les banques et les offres du marché et reprenez le pouvoir sur vos funds

Tatyana Ali Then & Now!

Tatyana Ali Then & Now! Michael C. Maronna Then & Now!

Michael C. Maronna Then & Now! Erik von Detten Then & Now!

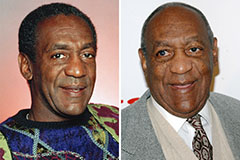

Erik von Detten Then & Now! Bill Cosby Then & Now!

Bill Cosby Then & Now! Robin McGraw Then & Now!

Robin McGraw Then & Now!